在今天的數位世界中,沒有什麼是安全的。駭客攻擊網路印表機的事件也有所聞,要知道您的網路印表機遭受攻擊並不是一件容易的事,但這種類型的攻擊如何影響您的網路?更重要的是如何監控它?

這一切都來自德國波鴻魯爾大學(Ruhr-UniversitätBochum)的一項研究,他們分析了來自幾家供應商的20台印表機和多功能印表機(MFP)。他們發現每個單元都受到至少一個漏洞的影響。這包括可用於使設備崩潰或獲取提供對組織網路的訪問的敏感訊息的缺陷

該研究還提到,駭客還可以存取所存儲的傳真號碼,電子郵件聯繫人和本地用戶的PIN以及SNMP community strings等訊息。由於可以使用電子郵件到印表或掃描到FTP將它們整合到網路中,所以MFP的情況會變得更暗。從這一點來看,攻擊者可以獲取LDAP,POP3,SMTP,outbound HTTP Proxy,FTP,SMB和WebDAV的密碼。他們還可以獲取IPSec pre-shared密鑰。

研究人員發現,這些攻擊會通過惡意網站使用跨站點印表(XSP)和跨網域資源共享通過網路或網際網路遠端啟動。

接下來的問題是如何監控?

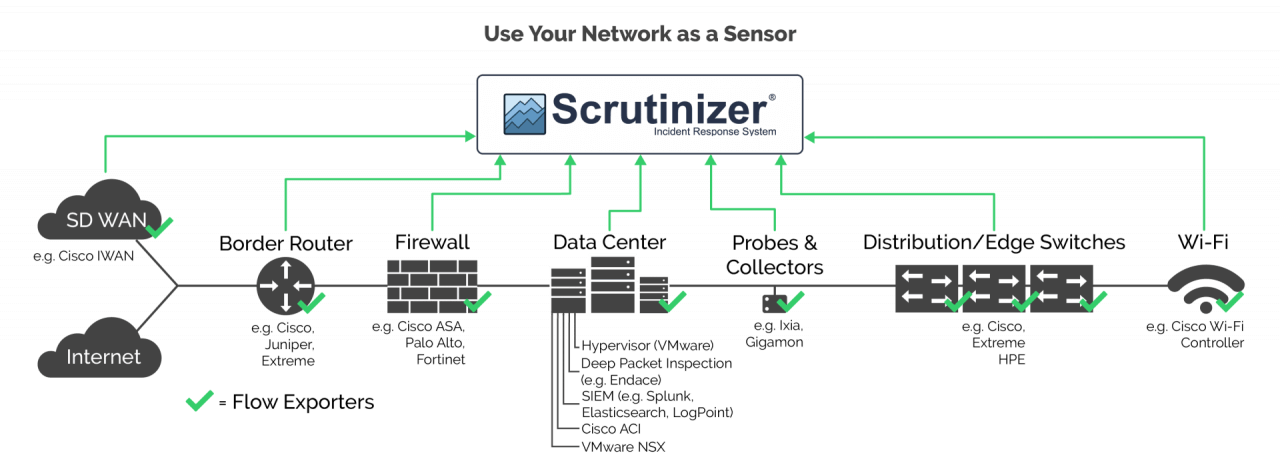

印表機攻擊的一種工具是CORS欺騙和跨站點印表(XPS)的組合,它允許攻擊者通過基於Web的攻擊訪問印表機,使用隱藏的IFrame將HTTP POST請求發送到 Port9100 / tcp受害者內部網路中的印表機。使用Scrutinizer之類的工具可以監控和警告這種類型的網路流量。

細分資源

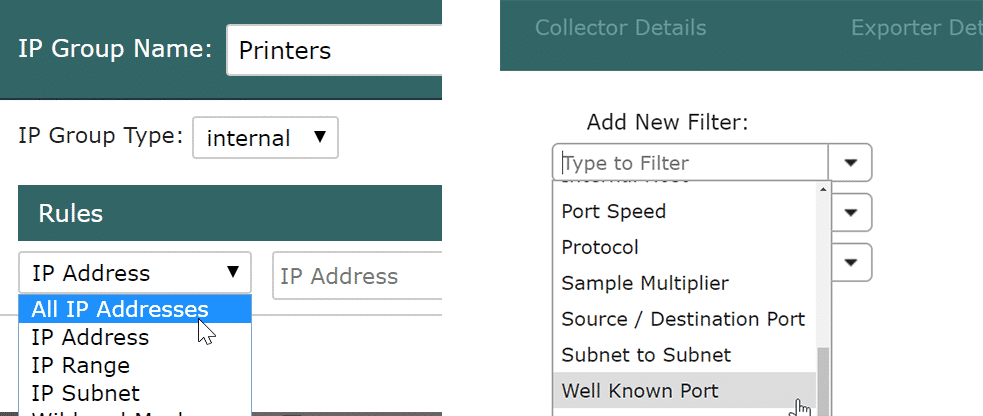

第一件事是建立一個名為“印表機”的IP組。這為我們提供了一個可過濾的元素,可以在構建報告時使用。為此,請點擊Admin Tab > Definitions > IP Groups。在此,您可以建立新群組並添加各種IP。請注意,您有很多方法可以定義IP範圍。也許您的印表機在某個IP範圍或子網中?

過濾該流量

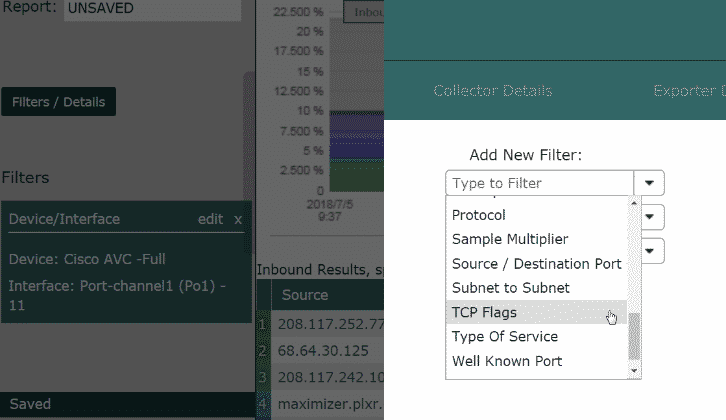

下一步是過濾到IP組的9100 TCP流量,到“Status Tab”選項中選擇這些印表機所在的路由器。然後點擊Filter / Details按鈕並選擇“filters”。增加剛剛建立的印表機組,選擇“Well Wellown Port”,然後輸入9100會將時間範圍更改為每五分鐘一次。這會強制Scrutinizer在顯示數據後持續回報最後五分鐘的報告。

添加閾值

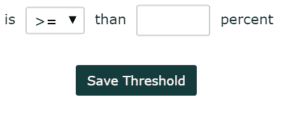

現在我們需要添加一個監視器。點擊 filter/thresholds 按鈕,然後點擊“thresholds”。首先,我將閾值設置為低,以便您可以看到網路上已存在哪種類型的9100 TCP流量。隨後您可以將IP排除利用過濾器或群組。基本上建立一個允許流量的白名單。如果想看建立此類監視器的另一個例子,請務必查看Plixer的Adam Howarth在使用網路流量智能監控POS時寫的網誌。

還有更多…

在此只展示了一種監控網路上此類流量的方法。但過濾和監控NetFlow / IPFIX流量中發送的任何元素的能力有很多可能性。如果您需要改善安全狀況並獲得更深入的可見性,歡迎下載評估Scrutinizer來為您的網路流量提供更深入的報告。

Scrutinizer 提供永久免費版本,若有興趣想要了解完整的功能,歡迎在此申請下載。