大多數公司都認為BYOD(自帶設備)可以讓企業從員工中獲得更高的生產力。正因為如此,移動工作者正在崛起,它正在創造一個新的IT挑戰。IDC Health Insights項目主管Lynne Dunbrack表示,“某些自帶設備策略會帶來一定的安全風險:例如,將移動惡意軟體引入醫院網路”。一些擁有BYOD的醫院正在限制BYOD設備僅限互聯網接入。為什麼?

“在過去一年裡,BYOD確實成為我們日益增長的問題,”北卡羅來納州Rex Healthcare的高級網路架構師Bryan Safrit在一份聲明中表示。“我們看到的更多流量來自iPhone,iPad和Android設備。如果沒有區分用戶和執行政策的能力,我們的BYOD流量可能會超過我們的頻寬。“雇主如何確保流量的增加實際上與工作相關?而且,公司如何保護自己免受工作場所BYOD爆炸流量帶來的固有風險?這是一個棘手的問題。首先讓我們了解問題。

儘管生產力有所提高,但一些員工喜歡在Scrabble上回應他們,或者回應個人Skype消息等。在過去,公司可以查看電話費,以查看員工當天是否正在撥打或接聽過多的個人電話。今天,這並不是那麼容易,尤其是當像Facebook.com這樣的網站通過SSL連接輕易連接angrybirds遊戲時:https://apps.facebook.com/angrybirds/。

我到目前為止追踪BYOD設備的一些最佳方法是使用NetFlow,sFlow或IPFIX數據:

- 過濾MAC地址。具體而言,可以使用供應商ID。

- 過濾專門為無線設備預留的子網

- 與Cisco ISE或Enterasys Mobile IAM整合

過濾MAC或IP地址:

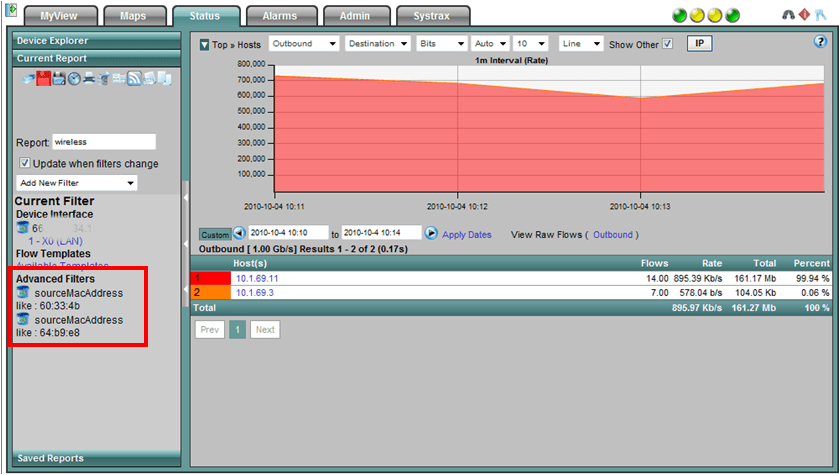

在使用無線網路時,我們當然可以要求員工管理自己的行為。但是,我們仍然需要使用網路流量報告工具檢查流量,例如NetFlow Analyzer,它可以過濾MAC地址的供應商ID(例如iPhone):

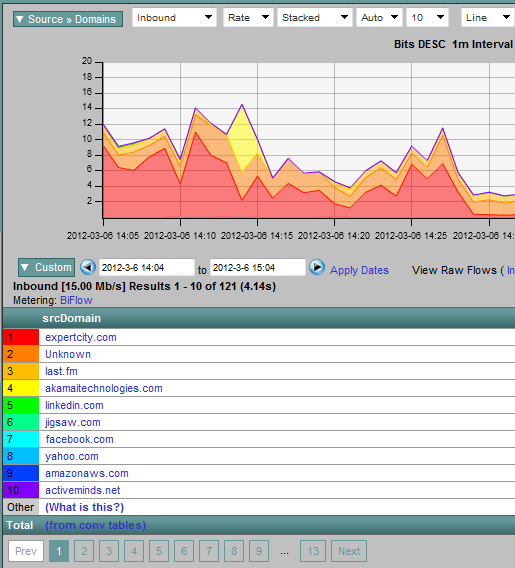

上面報告中的更改以查看過濾後的MAC地址訪問的主要網域可能會生成BYOD流量報告解決方案,其中包含以下信息:

當發現違規者時,對不當行為施加後果,並且在員工之間傳播消息。如果管理員想要查看用戶已在網路上驗證了多少設備,則許多防火牆(例如Cisco ASA,Palo Alto Networks,SonicWALL)支持NetFlow或IPFIX並在其導出中提供用戶名。如果不這樣做,這些流量出口可以與Microsoft Active Directory服務器,Cisco ISE或Extreme Mobile IAM相關聯,以收集用戶名稱與詳細信息。

與Cisco ISE或Enterasys Mobile IAM整合

Extreme Mobile IAM解決方案還可用於跟踪BYOD。這些系統確定設備的類型(例如iPhone,Android,筆記本電腦等),並考慮在網路上進行身份驗證的用戶名,然後將策略下推到將處理設備通信的網路上的交換機。這種類型的BYOD流量監控允許管理員跟踪BYOD設備甚至對它們進行分組:

深入了解上面的操作系統,找到誰在驗證這些設備以及他們產生了多少流量。